При наличии надлежащего программного обеспечения и ноу-хау практически все, что вы делаете во время использования компьютера, можно отслеживать и комментировать. Последний раз, когда вы входили в систему, выходили в Интернет, запускали программу или обновляли свою систему, - это лишь некоторые из этих вещей. Кроме того, есть вещи, о которых вы бы предпочли, чтобы никто не знал, и которые также можно отслеживать.

Чтобы сохранить конфиденциальность и не допустить, чтобы блуждающие глаза вникали в ваш личный бизнес, вы, вероятно, примете несколько мер предосторожности. Всегда выходите из системы или блокируйте компьютер, когда вы выходите из комнаты, оставляете компьютер в компании надежного друга или родственника или даже берете его с собой (если ноутбук), чтобы избежать слежки.

Но что, если вы забыли заблокировать компьютер или этот надежный друг не так заслуживает доверия, как вы думаете? Вы не можете брать с собой ноутбук везде и все время. У вас может даже возникнуть ощущение, что кто-то недавно был за вашим компьютером, но вы не знаете, как это определить. Ноутбук мог быть немного сдвинут, на клавиатуре есть пятно от неизвестного источника, а крышка была оставлена вверх, когда вы знаете, что всегда закрываете ее. Что-то явно не так.

Кто-то тайно использовал ваш компьютер? Нашли ли они что-то, что вы предпочли бы держать в секрете? Возможно, пора заняться детективом. Вам просто нужно знать, с чего начать. Если вы подозреваете, что кто-то еще пользовался вашим компьютером, когда вы отсутствовали, вы можете использовать ряд методов, чтобы выяснить это наверняка.

Немного детективной работы 'компьютерных злоумышленников'

Важно точно выяснить, был ли ваш компьютер взломан из внешнего источника, поскольку это подвергает риску вашу личную информацию. Знание того, где вам нужно начать поиск, может помочь сократить количество времени, которое требуется, чтобы сузить вероятность вторжения и найти виновного. Вот несколько различных задач, которые вы можете выполнить, чтобы узнать, вошел ли кто-то в ваш компьютер с вашего согласия.

Последние действия

Проверка статуса определенных файлов и папок - отличный способ определить, не имеют ли неавторизованные пользователи доступ к вашему компьютеру. Вы можете проверить свои недавно открытые файлы, чтобы узнать, просматривался ли один (или несколько). Windows представила его в Windows 10 как простой способ восстановить предыдущий момент в вашей работе. Все программы Microsoft подробно описывают, когда файл был открыт и отредактирован в последний раз, поэтому не составит труда определить, произошло ли такое вторжение.

Чтобы получить доступ Проводник , вы обычно можете найти его на панели задач как Папка икона. Вы также можете поднять его, нажав Win + E . Затем вам следует начать с перехода к документам, а также к любому другому месту, где вы можете хранить свои личные файлы, и проверить любые даты, которые могут не совпадать с тем, когда вы в последний раз открывали файл. Откройте сам файл, чтобы определить, не произошло ли неоправданного редактирования.

Чтобы получить доступ Проводник , вы обычно можете найти его на панели задач как Папка икона. Вы также можете поднять его, нажав Win + E . Затем вам следует начать с перехода к документам, а также к любому другому месту, где вы можете хранить свои личные файлы, и проверить любые даты, которые могут не совпадать с тем, когда вы в последний раз открывали файл. Откройте сам файл, чтобы определить, не произошло ли неоправданного редактирования.

Еще одно место, куда стоит погрузиться, - это отдельные приложения. Большинство приложений имеют функцию, которая позволяет вам проверять последние изменения и дополнения к вашим файлам, а также время последнего доступа к ним. Это может дать вам отличную подсказку, если кто-то шпионит за вашими файлами.

Недавно измененные файлы

Чтобы не дискредитировать то, что было сказано ранее, поймите, что любой может стереть все недавние действия на вашем компьютере, если он знает, как это сделать. Это так же просто, как щелкнуть левой кнопкой мыши по Быстрый доступ , тогда Параметры , и наконец, Очистить историю проводника . Конечно, вы можете превратить этот акт шпионажа в позитив. Если недавняя активность была удалена, то вы точно знаете, что кто-то определенно копался в файлах вашего компьютера. Вы даже можете узнать, какие файлы они искали.

Все, что вам нужно сделать, это вернуться к Проводник и в поле поиска, расположенном в правом верхнем углу окна, введите Дата изменена: . Вы можете уточнить поиск, добавив диапазон дат. Можно вернуться на целый год назад, если вы чувствуете, что это происходит постоянно.

Ударить Входить , и вы увидите полный список отредактированных файлов, к которым был открыт доступ. Я говорю «отредактировано», поскольку это единственные файлы, которые действительно будут отображаться. Если наблюдатель редактировал какой-либо из файлов, возможно, ваш компьютер автоматически сохранит его, оставив некоторые доказательства. Проведите дополнительную детективную работу, сократив время, указанное в списке, до того времени, когда вы были вне компьютера. Это даст вам более четкое представление о том, кто мог получить к нему доступ.

Несоответствие истории браузера

История браузера легко удаляется. Вы, вероятно, хорошо это знаете, если очищали кеш и файлы cookie по расписанию, чтобы не перегружать браузер. Однако преступнику, возможно, пришлось в спешке уйти, прежде чем он смог должным образом замести следы.

Google Chrome, Firefox и Edge позволяют просматривать историю поиска. Обычно вы можете найти его в настройках, какой бы значок он ни был, в правом верхнем углу экрана. Нажмите на нее и найдите «История», затем просмотрите ее, чтобы увидеть, заметите ли вы какие-либо несоответствия. Ищите незнакомые веб-сайты, поскольку они могут быть классическим признаком того, что кто-то получил доступ к вашему компьютеру.

Хотя у браузеров могут быть разные способы поиска в вашей истории, вы все равно получаете полную картину. Полезно даже проверить все браузеры, которые вы могли установить на свой компьютер, на предмет каких-либо ошибок. Лично у меня все три из упомянутых выше находятся в браузере Brave. Любой из них мог быть использован без вашего разрешения для поиска в Интернете по любой причине.

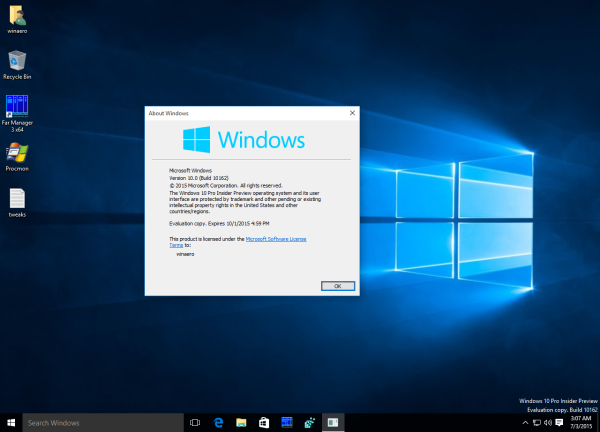

События входа в Windows 10

Итак, вы прошли через все более простые методы попытки определить, был ли ваш компьютер заражен. Тем не менее, у вас все еще нет конкретных доказательств, подтверждающих ваши утверждения. Здесь могут пригодиться события входа в Windows 10.

Windows 10 Home будет автоматически аннотировать логин каждый раз, когда он происходит. Это означает, что каждый раз, когда вы входите в систему, время и дата отслеживаются и отмечаются для вас. Настоящий вопрос в том, как получить доступ к журналам, и поймете ли вы, что именно вы читаете, когда делаете это?

Введите «Просмотр событий» в строку поиска на панели задач и щелкните приложение, когда оно заполнится. Следуйте за этим, перейдя в Журнал Windows а затем в Безопасность . Вам должен быть предоставлен длинный список различных действий, сопровождаемый кодами Windows ID. Скорее всего, для человека, не владеющего информационными технологиями, это выглядит как беспорядок и бессвязный беспорядок.

К счастью, я обладаю 13-летним опытом в области информационных технологий и могу сказать вам, что единственный важный код, который вам понадобится в этом случае, - это 4624 , который является идентификатором Windows для записанного входа в систему. Если вы случайно увидите код 4634 , это код административного входа, который означает, что учетная запись была отключена от вашего ПК. Не так важно в данном контексте, но все же небольшой забавный факт, который должен вас научить.

как пометить как спойлер на разногласиях

Вместо того, чтобы пролистывать длинный список занятий в поисках каждого из них, 4624 Windows ID, вы можете использовать Находить… характерная черта. Эта конкретная функция находится справа в области действий и использует Бинокль икона. Введите код в поле ввода Find what: и нажмите Найти следующее .

Для более глубокого поиска, если вам известно общее время, проведенное вне компьютера, вы можете использовать фильтры. В разделе «Действия» нажмите «Фильтровать текущий журнал», а затем щелкните раскрывающееся меню «В журнале». Выберите период времени, который вы хотите проверить, а затем нажмите ОК . Затем вы можете щелкнуть любой из отдельных журналов, чтобы получить более подробную информацию о том, когда это произошло и какая учетная запись использовалась для входа.

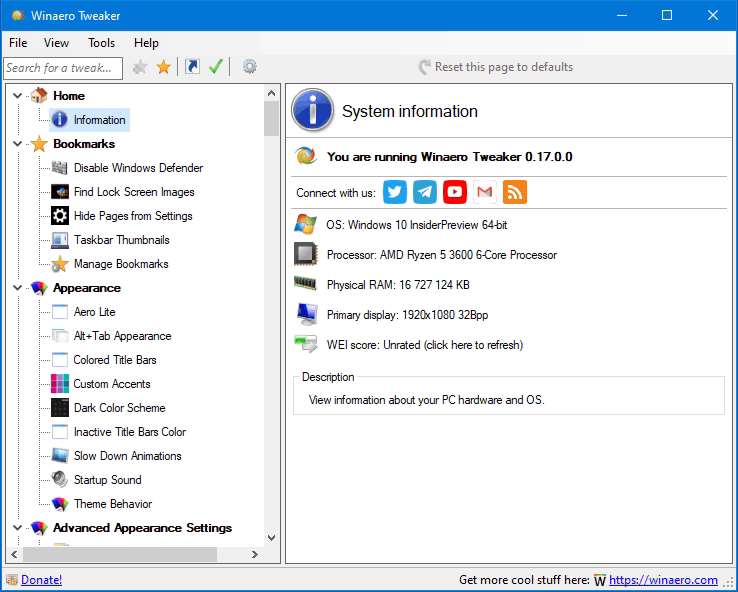

Включение аудита входа в систему для Windows 10 Pro

Windows 10 Pro не выполняет автоматический аудит событий входа в систему так, как это делает домашняя версия. Для включения этой функции потребуется дополнительная работа.

Вы можете начать с:

- Печатать gpedit в строку поиска на панели задач. Это Редактор групповой политики , функция, к которой невозможно получить доступ при использовании версии Windows 10 Home.

- Далее перейдите к Конфигурация компьютера .

- Потом, Настройки Windows в Настройки безопасности .

- С последующим Местная политика в Политика аудита .

- Закончите это в Аудит входа в систему .

- Выбирать Успех и неудача . Это позволит Windows регистрировать как успешные, так и неудачные попытки входа в систему.

- После включения вы можете просматривать аудиты так же, как и для домашней версии, через Просмотрщик событий .

Предотвращение компьютерного вторжения

Теперь, когда вы знаете несколько способов определить, используется ли ваш компьютер без вашего разрешения, возможно, пришло время усилить ваши протоколы безопасности. Во-первых, никто не должен иметь доступа к вашей личной собственности без вашего разрешения. Сюда входят близкие члены семьи и друзья. Если вы думаете, что кто-то из них делал это, первое, что нужно сделать, это спросить напрямую. Не обращайте внимания на отношение или зловоние, которое вы можете получить. Это ваша собственность, и они должны уважать этот факт.

Одна из наиболее важных мер защиты от злоумышленников, которую все узнают, - это создание надежного пароля учетной записи. Ни при каких обстоятельствах вы не должны предоставлять эту информацию кому-либо еще. Не делайте пароль простым или предсказуемым и НЕ запиши это. Вы рискуете раскрыть информацию другим сторонам, если оставите ее открытой для всеобщего обозрения.

Блокировка компьютера всякий раз, когда вы уходите, также является отличным способом предотвратить слежку. В сочетании с надежным паролем, который вы никому не дали, нажав Win + L всякий раз, когда вы находитесь вдали от компьютера, это надежная защита.

Хакеры и удаленный доступ

Вам нужно беспокоиться не только о физическом вторжении, но и о киберпространстве. Если вы каким-либо образом подключены к Интернету, это подвергает вас множеству рисков в сегодняшней гиперподключенной среде. Всевозможные повседневные задачи выполняются онлайн, и при таком уровне доступности эти задачи могут открывать лазейки для злонамеренных действий.

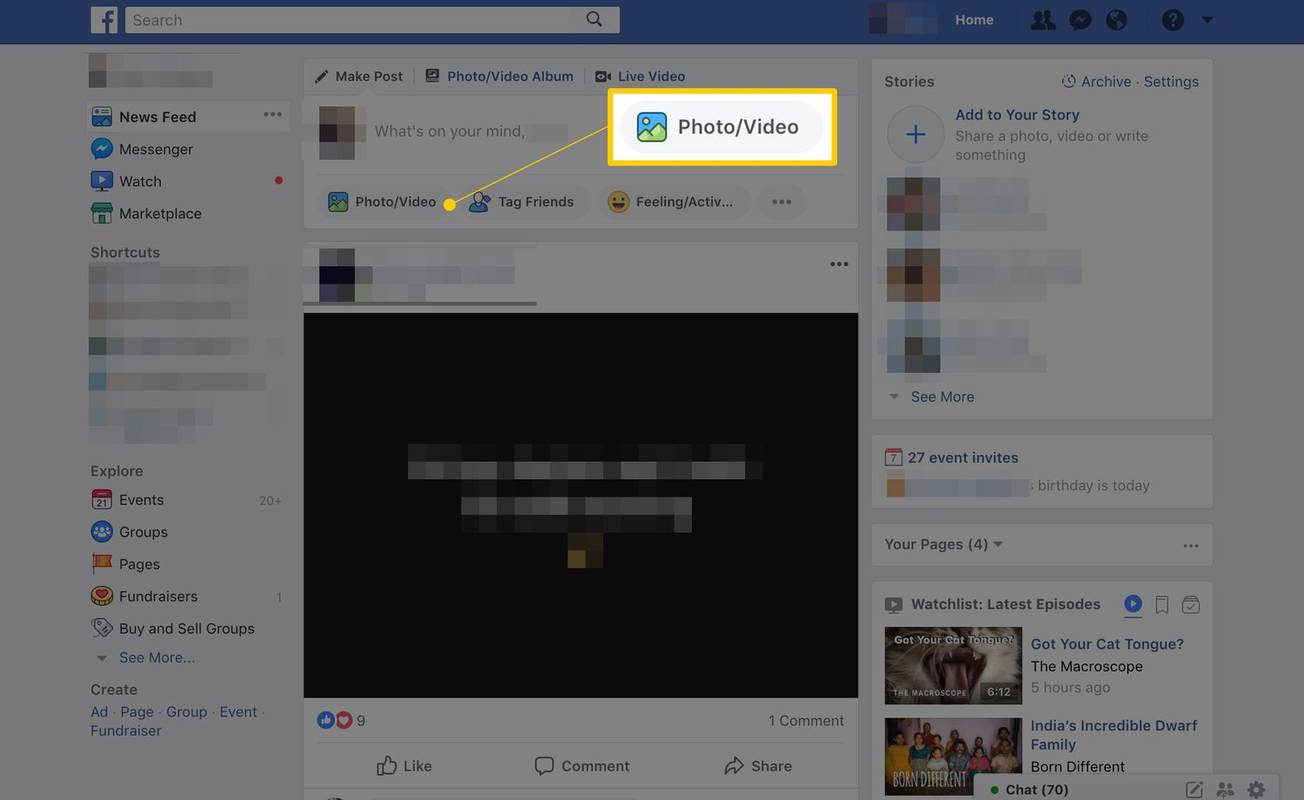

как отметить кого-то в альбоме на фейсбуке

Вредоносное ПО может проникнуть в самые глубокие части вашего компьютера из самых невинных точек входа. Простое электронное письмо, содержащее мошенническую ссылку или троянского коня, может привести к серьезному нарушению безопасности прямо у вас под носом. Киберпреступники могут получить удаленный доступ к конфиденциальной информации, хранящейся на вашем оборудовании, и вы сможете их впустить. Довольно пугающие вещи.

Вредоносное ПО может проникнуть в самые глубокие части вашего компьютера из самых невинных точек входа. Простое электронное письмо, содержащее мошенническую ссылку или троянского коня, может привести к серьезному нарушению безопасности прямо у вас под носом. Киберпреступники могут получить удаленный доступ к конфиденциальной информации, хранящейся на вашем оборудовании, и вы сможете их впустить. Довольно пугающие вещи.

К счастью, существует множество инструментов обнаружения удаленного доступа, которые помогут вам обнаружить и предотвратить доступ к вашей системе, отразив нежелательных злоумышленников до того, как они успеют заселиться. Они также могут помочь обеспечить более надежную систему безопасности, чтобы остановить любую будущие вторжения, устраняя угрозы до того, как они могут проявиться.

Основы обнаружения удаленного доступа

Избегайте стать жертвой киберпреступлений, совершенных в результате манипуляций с оборудованием вашего компьютера третьими лицами. Понимание некоторых основ обнаружения удаленного доступа поможет вам в долгосрочной перспективе. Решение этой проблемы должно быть приоритетом и сделано как можно быстрее.

Вы сможете узнать, когда кто-то обращается к вашему компьютеру, поскольку приложения запускаются самопроизвольно и независимо от ваших действий. Примером этого может быть чрезмерное использование ресурсов, снижение скорости, с которой может работать ваш компьютер, ограничение задач, которые вы можете выполнять. Еще проще было бы заметить, что программы и приложения работают без вашего запуска.

Обычно это явные признаки вторжения. Первое, что нужно сделать при обнаружении вторжения, - это немедленно отключиться от любых сетевых подключений. Это означает как подключение к локальной сети Ethernet, так и Wi-Fi. Это не исправит нарушение, но прекратит текущий удаленный доступ.

Это, конечно, возможно только тогда, когда вы находитесь перед компьютером и сами наблюдаете за происходящим. Взлом, который происходит, когда вы находитесь вдали от устройства, обнаружить немного сложнее. Скорее всего, вам нужно будет выполнить все предыдущие шаги, описанные в этой статье. Однако вы также можете использовать диспетчер задач.

Использование диспетчера задач для обнаружения доступа

Диспетчер задач Windows можно использовать для оценки того, открывались ли в вашей системе какие-либо неизвестные вам программы. Это верно, даже если преступник не находится в системе на момент проверки.

Чтобы открыть диспетчер задач, вы можете выбрать один из трех вариантов:

- Нажмите Ctrl + Alt + Del одновременно, чтобы вызвать синий экран с несколькими опциями. Выберите Диспетчер задач из списка.

- Вы можете щелкнуть правой кнопкой мыши панель задач и выбрать Диспетчер задач в появившемся меню.

- Тип Диспетчер задач в поле поиска, расположенное на панели задач, и выберите приложение, когда оно появится в списке.

После открытия диспетчера задач поищите в своих программах любые, которые могут использоваться в настоящее время, но, как вы знаете, не должны использоваться. Их обнаружение может быть признаком того, что кто-то получает удаленный доступ к вашему устройству. Тем более, если вы случайно столкнетесь с запущенной программой удаленного доступа.

Настройки брандмауэра

Хакеры могут разрешить программе доступ через ваш брандмауэр. Это верный способ определить, взламывают ли ваше устройство или нет. Любая программа, к которой был предоставлен доступ без вашего согласия, всегда должна вызывать тревогу в вашей голове. Вам нужно будет немедленно отменить эти изменения, чтобы разорвать соединение, к которому теперь имеет доступ ваш хакер.

Перейдите в брандмауэр Windows из панели управления, чтобы проверить текущие настройки. Как только вы заметите какие-либо несоответствия или отклонения, немедленно удалите все внесенные изменения, перезагрузите компьютер, а затем запустите антивирусное сканирование или сканирование на наличие вредоносных программ.

Вы сделали все, что описано в этой статье, но все еще чувствуете, что к вашему компьютеру осуществляют доступ без вашего разрешения? Вы можете передать свое устройство ИТ-специалисту, который поможет определить вторжения с помощью программного обеспечения для мониторинга удаленного доступа. Также может быть хорошей идеей убедиться, что ваши обновления Windows актуальны и что ваше антивирусное программное обеспечение лучше всего соответствует вашим потребностям.