Большинство людей хранят в своих телефонах сокровищницу личной информации, от электронных писем и сообщений в социальных сетях до конфиденциальных банковских реквизитов. В результате злоумышленники часто нацеливаются на эти устройства, чтобы нарушить вашу конфиденциальность или использовать вашу личность не по назначению.

Ваши конфиденциальные данные могут привлечь многих людей, от тех, кого вы знаете, до киберпреступников. По этой причине может быть сложно обнаружить, кто стоит за взломом телефона. Тем не менее, есть несколько шагов, которые вы можете предпринять, чтобы узнать, кто взломал ваш телефон.

Продолжайте читать, чтобы узнать больше.

Как узнать, кто взломал ваш телефон

В настоящее время большинство кибератак мотивированы денежной выгодой. Во время этих атак хакеры обычно полагаются на вредоносное ПО для использования уязвимостей безопасности в вашей операционной системе или загружаемых вами приложениях. После использования вредоносных программ для нарушения безопасности они могут продать ваши учетные данные в даркнете, получить доступ к вашим финансовым счетам или удерживать ваши конфиденциальные данные с целью получения выкупа.

В некоторых крайних случаях ваш телефон может быть взломан кем-то в вашей жизни, кто хочет следить за вашими движениями и действиями или получить доступ к вашей личной информации.

Чтобы сузить список подозреваемых, вы должны определить, как ваш телефон был скомпрометирован. Вот что делать.

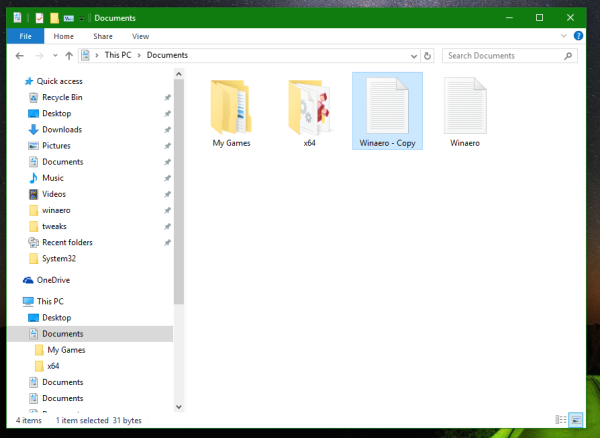

Проверьте свой список приложений

Приложения — один из самых распространенных способов, с помощью которых хакеры могут получить контроль над вашим телефоном. Итак, вам следует немедленно просмотреть список приложений, если ваше устройство ведет себя странно.

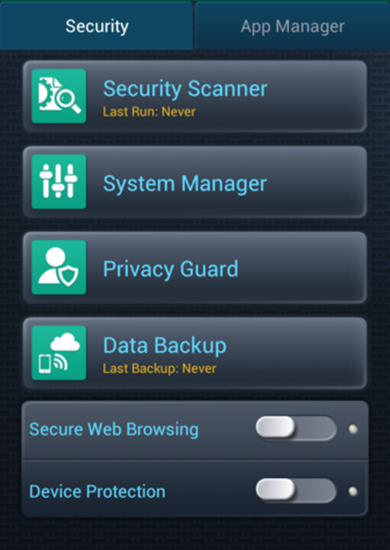

Если вы заметили какие-либо приложения, которые вы не помните, загружали, вам следует поискать их в Интернете и проверить их отзывы. В обзорах может упоминаться подозрительная активность, подтверждающая, что приложение является основой для взлома. Если вы не заметите каких-либо необычных приложений, вам следует запустить проверку безопасности. Некоторые вредоносные программы предназначены для того, чтобы избежать обнаружения, поэтому вы не сможете найти их самостоятельно.

Хакеры редко нацеливаются на вас лично, когда заражают ваш телефон вредоносным ПО. Вместо этого они распространяют вредоносное ПО случайным образом, намереваясь собрать как можно больше данных от как можно большего числа людей. В результате вам не удастся узнать, кто именно взломал ваш телефон.

Однако, если подозрительное приложение является коммерческим шпионским ПО, скорее всего, вы сможете выяснить, кто стоит за взломом. К сожалению, само приложение мало чем поможет. Эти приложения обычно защищают личность хакера, не отправляя ему захваченную информацию напрямую. В результате данные о человеке, установившем шпионское ПО, нигде на зараженном устройстве не сохраняются.

Но в случае установки шпионского ПО непосредственно на ваш смартфон хакер должен иметь физический доступ к вашему устройству. Эта информация может помочь вам составить список подозреваемых и определить, кому будет выгодно установить шпионское ПО на ваш смартфон. Помните, что установка этих приложений занимает мало времени, поэтому подумайте о людях, которые могли получить доступ к вашему телефону в течение короткого времени.

Проверьте свой телефонный счет

Если в вашем телефонном счете указана плата за тексты, которые вы никогда не отправляли, возможно, ваш телефон заражен вредоносным ПО. Вредоносное ПО этого типа предназначено для получения дохода киберпреступниками, заставляя ваш телефон отправлять и получать текстовые сообщения премиум-класса.

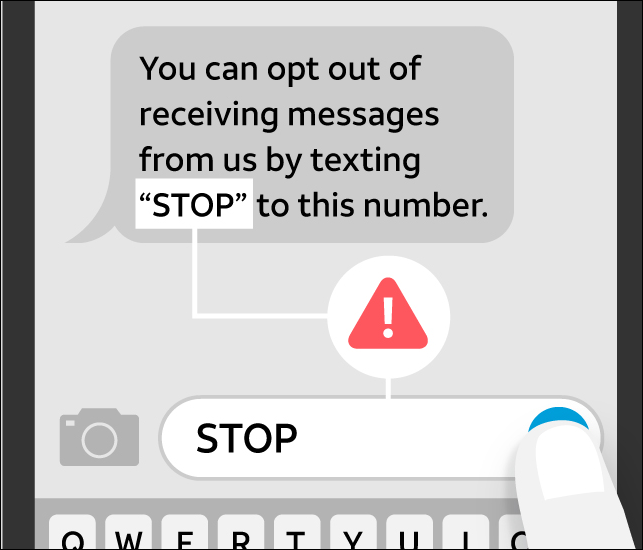

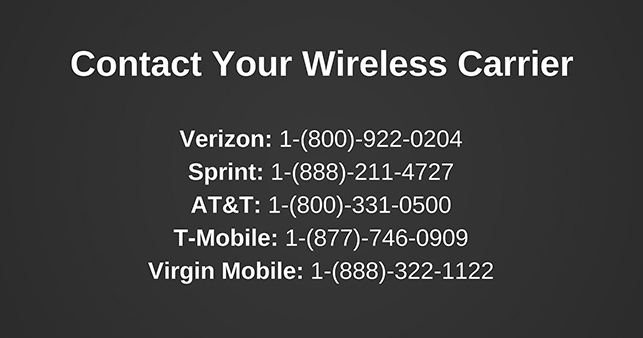

К сожалению, вы, вероятно, не сможете точно определить, кто взломал ваш телефон, поскольку эти атаки редко бывают целенаправленными. Однако вы можете остановить эти платежи одним из следующих способов:

- Отправьте сообщение «СТОП» на неизвестный номер.

- Обратитесь к своему оператору сотовой связи, чтобы заблокировать номер.

- Запустите приложение безопасности, чтобы найти и удалить вредоносное ПО.

Проверьте свой список вызовов

Если ваш телефонный счет и список приложений не обнаруживают ничего необычного, направьте свое расследование на свой список вызовов. Убедитесь, что в последнее время вы не отвечали ни на какие случайные звонки, так как они могут быть использованы для взлома вашей информации или записи вашего голоса.

Опять же, эти атаки в основном проводятся случайным образом, поэтому вы, вероятно, не сможете точно определить хакера.

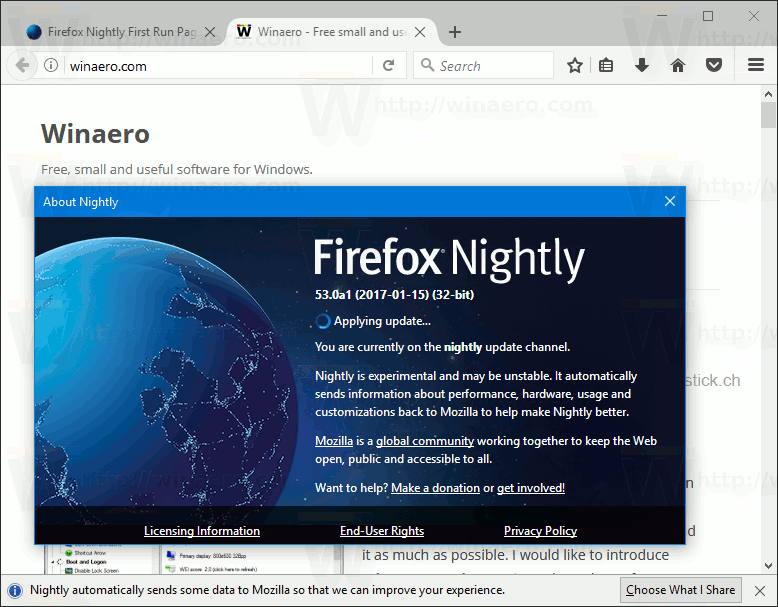

Отследите свою онлайн-активность

Мошенничество с фишингом — еще один распространенный способ, с помощью которого хакеры получают доступ к вашей личной информации. Хотя практически невозможно догадаться, кто стоит за этими мошенничествами, вы можете сообщить о них своему сотовому оператору и заблокировать их.

Хотя вы не можете определить, кто несет ответственность за атаку, вы обычно можете определить, стали ли вы жертвой фишинга. Просто отследите свою онлайн-активность и проверьте, не нажимали ли вы на подозрительные ссылки в текстовых сообщениях, электронных письмах или неожиданных всплывающих окнах.

Эти мошенничества обычно используют эмоциональные формулировки, заставляя вас щелкнуть ссылку для получения дополнительной информации, не задумываясь о возможных последствиях. Итак, ищите сообщения, содержащие вызывающую панику формулировку, за которой следует ссылка.

Вспомните, когда вы в последний раз пользовались общественным Wi-Fi

Как общедоступные, так и защищенные паролем точки доступа предлагают различные возможности для людей со злым умыслом для проведения массовых хакерских атак. Предположим, ваш телефон продемонстрировал проблемы после того, как вы вошли в незащищенную общедоступную точку доступа Wi-Fi. В этом случае кто-то мог содрать вашу конфиденциальную информацию.

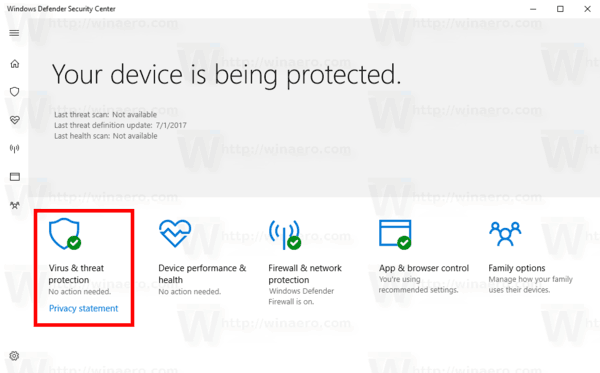

Проверьте безопасность вашей учетной записи iCloud

Если вы являетесь пользователем iPhone, вам следует опасаться безопасности своего iCloud. В конце концов, взломанный логин iCloud может позволить любому получить доступ к вашим фотографиям и установить шпионское ПО для отслеживания звонков, сообщений и местоположения вашего устройства.

Учетные записи iCloud со слабыми паролями и без двухфакторной аутентификации могут быть легко взломаны программным обеспечением для взлома паролей. Эти программы используются для подбора сотен распространенных паролей к учетным записям с массовым взломом. Другими словами, они не нацелены на вас лично.

Однако слабая защита iCloud также может позволить любому, кто знает, что вы угадываете ваш адрес электронной почты и пароль, особенно если вы используете одну и ту же комбинацию на нескольких веб-сайтах.

Чтобы определить виновника, вам следует связаться с Apple и попросить их предоставить подробности доступа к вашей учетной записи. Эти данные обычно содержат IP-адреса, которые можно использовать для идентификации хакера.

Устроить ловушку для хакера

Если вы подозреваете, что кто-то пытается взломать ваш телефон, вы можете заминировать его и поймать с поличным. Кроме того, эта ловушка будет действовать как средство устрашения и предотвратит попытку проникновения в ваш смартфон.

Такие приложения, как Certo Mobile Security, позволяют iOS и Андроид пользователям сделать молчаливую фотографию человека, пытающегося взломать их телефон. Эта функция срабатывает всякий раз, когда кто-то несколько раз вводит неправильный пароль или пытается переместить телефон.

Как избежать повторного взлома

Определив, кто несет ответственность за взлом вашего телефона, вы должны убедиться, что вам больше никогда не придется проходить через этот стрессовый процесс. Помнить о своих цифровых действиях — это способ защитить свой телефон и, следовательно, вашу личную информацию.

Вот некоторые методы обеспечения безопасности, которые могут помочь вам значительно снизить вероятность взлома.

Избегайте загрузки приложений Sketchy

Перед загрузкой любого приложения обязательно просмотрите отзывы и определите, заслуживает ли оно доверия. Если вы хоть немного сомневаетесь в безопасности приложения, лучше его не устанавливать.

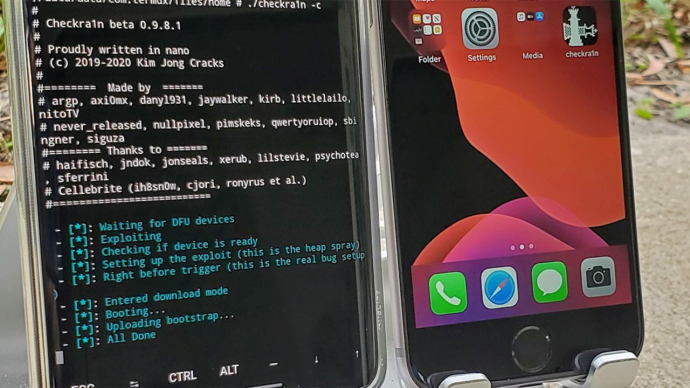

Избегайте взлома вашего телефона

Джейлбрейк позволяет загружать приложения из неофициальных магазинов приложений. Тем не менее, это также делает вас уязвимым для взлома двумя способами.

Во-первых, неофициальные приложения могут быть заражены вредоносными или шпионскими программами, что позволяет хакерам получить доступ к вашим личным данным. Во-вторых, джейлбрейк не позволит вам получать исправления безопасности в последних обновлениях ОС, что дополнительно ослабляет безопасность вашего телефона.

Всегда следите за своим телефоном

Физический доступ — самый быстрый способ хакера взломать ваш телефон. По этой причине постоянное хранение телефона при себе обеспечит его безопасность.

Включить отслеживание потерянных устройств

Если вы потеряете свой телефон из виду в общественных местах, отслеживание потерянного устройства будет спасением. Это поможет вам найти ваш телефон до того, как он будет украден или заражен вредоносным ПО. В зависимости от вашего устройства у вас может быть установлено собственное приложение для отслеживания. Если нет, вы можете найти множество сторонних приложений для добавления этой функции.

как отключить обновления Windows 10

Используйте меры безопасности телефона

Даже если кому-то удастся завладеть вашим телефоном, не облегчайте ему работу. Вы всегда должны использовать код блокировки для вашего телефона. Кроме того, вы никогда не должны использовать легко угадываемый пароль. Это влечет за собой ваш день рождения или другие важные даты и пароли по умолчанию, такие как «1234» или «0000». В идеале пароль должен содержать буквы, цифры и символы.

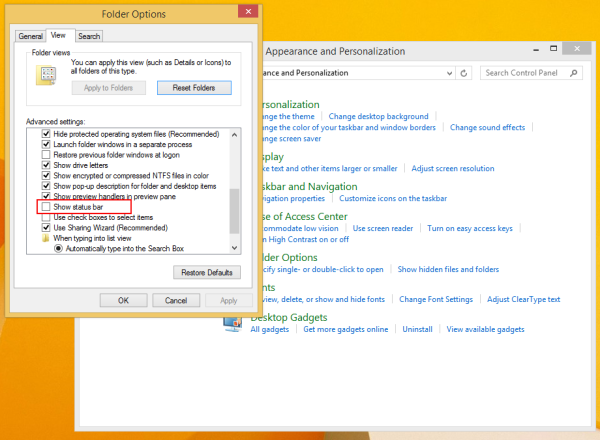

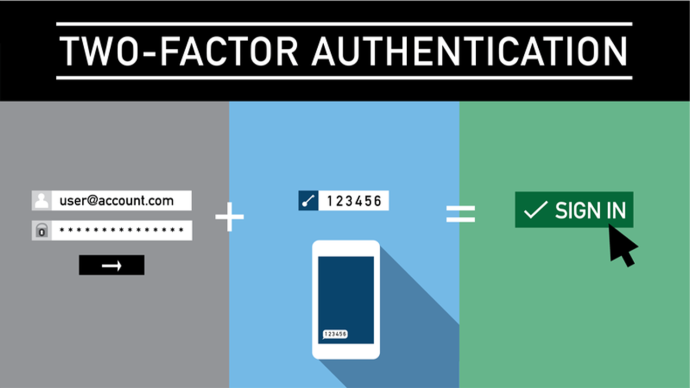

Включить двухфакторную аутентификацию

Двухфакторная аутентификация добавляет дополнительный уровень безопасности вашему телефону, что затрудняет доступ хакеров к вашему устройству и онлайн-аккаунтам.

В зависимости от вашего телефона вы сможете выбрать один из нескольких вариантов аутентификации. Самый безопасный вариант — использовать то, что у вас есть физически, например USB-ключ, отпечаток пальца или идентификатор лица. Хотя люди часто используют текстовые сообщения и электронные письма для аутентификации, их можно легко перехватить с помощью взломов, таких как замена SIM-карты.

Держите все приложения в актуальном состоянии

Хакеры могут использовать даже доверенные приложения, если они не обновляются регулярно. В конце концов, обновления обычно содержат исправления, предназначенные для устранения ошибок и уязвимостей в системе безопасности.

Избегайте использования общедоступного Wi-Fi

Вы никогда не должны входить в общедоступную сеть Wi-Fi, если у вас нет защиты виртуальной частной сети (VPN). VPN зашифрует ваши данные, чтобы нежелательные зрители не могли их увидеть.

Будьте бдительны

Никто не хочет, чтобы неавторизованные лица могли просматривать их личную информацию, особенно с учетом многочисленных способов неправомерного использования этих важных данных. Таким образом, уделение внимания безопасности мобильных устройств имеет решающее значение для защиты вашей конфиденциальности и личности.

Даже если вы стали жертвой взлома, важно действовать быстро. Используйте методы, описанные в этой статье, чтобы выяснить, кто несет ответственность за атаку. будет легче предпринять необходимые шаги для устранения угрозы.

Ваш телефон когда-нибудь взламывали? Вы выяснили, кто виноват? Дайте нам знать в комментариях ниже.